Il Threat Analysis Group (TAG) di Google ha reso noto giovedì 30 giugno di aver agito per bloccare ben 36 domini dannosi gestiti da gruppi di Hack-for-Hire provenienti da India, Russia ed Emirati Arabi Uniti.

In modo analogo all’ecosistema del surveillanceware, le aziende di Hack-for-Hire dotano i loro clienti di capacità per consentire attacchi mirati alle aziende, agli attivisti, ai giornalisti, ai politici e ad altri utenti ad alto rischio.

Le due cose si distinguono per il fatto che, mentre i clienti acquistano lo spyware da fornitori commerciali e poi lo distribuiscono da soli, gli operatori dietro gli attacchi Hack-for-Hire sono noti per condurre le intrusioni per conto dei loro clienti al fine di nascondere il loro ruolo.

“Il panorama degli attacchi Hack-for-Hire è fluido, sia per il modo in cui gli aggressori si organizzano sia per l’ampia gamma di obiettivi che perseguono in un’unica campagna per conto di clienti diversi”, ha dichiarato in un rapporto Shane Huntley, direttore di Google TAG.

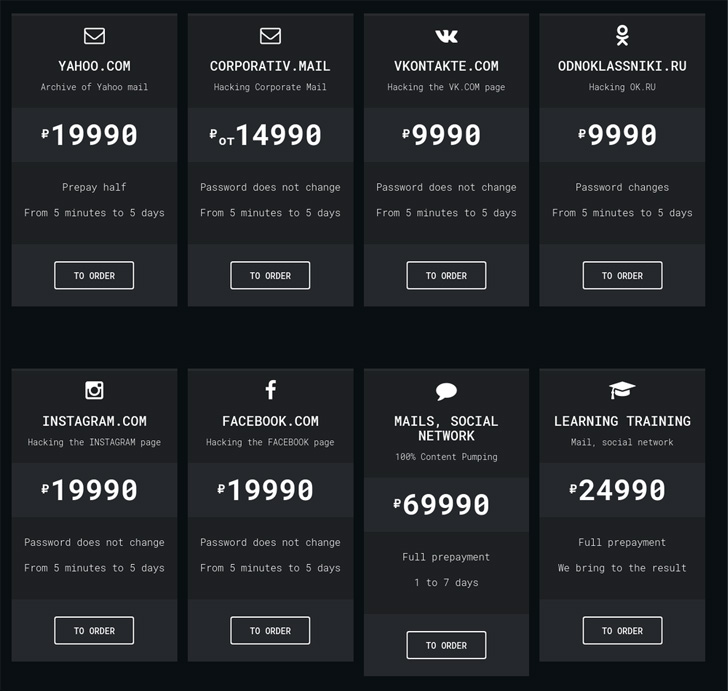

“Alcuni hacker a pagamento pubblicizzano apertamente i loro prodotti e servizi a chiunque sia disposto a pagare, mentre altri operano in modo più discreto vendendo a un pubblico limitato”.

Una recente campagna condotta da un operatore indiano di Hack-for-Hire avrebbe preso di mira un’azienda informatica a Cipro, un istituto di istruzione in Nigeria, un’azienda fintech nei Balcani e un’azienda di shopping in Israele, a dimostrazione dell’ampiezza delle vittime.

Il gruppo indiano, che Google TAG ha dichiarato di seguire dal 2012, è stato collegato a una serie di attacchi di phishing di credenziali con l’obiettivo di raccogliere informazioni di accesso associate ad agenzie governative, Amazon Web Services (AWS) e account Gmail.

La campagna prevede l’invio di e-mail di spear-phishing contenenti un link anomalo che, una volta cliccato, lancia una pagina di phishing controllata dall’aggressore e progettata per sottrarre le credenziali inserite dagli utenti ignari. Tra gli obiettivi c’erano i settori governativo, sanitario e delle telecomunicazioni in Arabia Saudita, Emirati Arabi Uniti e Bahrein.

Google TAG ha attribuito gli hacker indiani a un’azienda chiamata Rebsec che, secondo il suo account Twitter inattivo, è l’abbreviazione di “Rebellion Securities” e ha sede nella città di Amritsar. Il sito web dell’azienda, che al momento è stato chiuso per “manutenzione”, sostiene anche di offrire servizi di spionaggio aziendale.

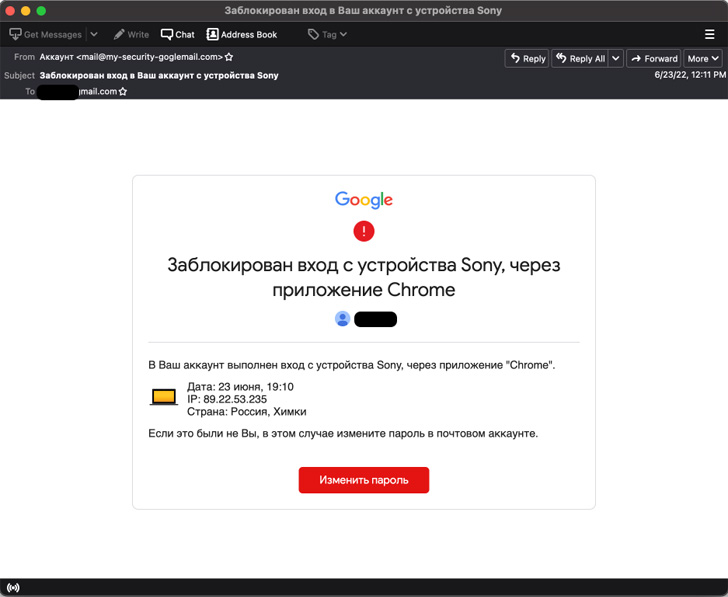

Un’analoga serie di attacchi per il furto di credenziali che hanno preso di mira giornalisti, politici europei e organizzazioni non profit è stata collegata a un hacker russo soprannominato Void Balaur, un gruppo di cyber mercenari documentato per la prima volta da Trend Micro nel novembre 2021.

Negli ultimi cinque anni, si ritiene che il collettivo abbia individuato gli account dei principali provider di webmail come Gmail, Hotmail e Yahoo! e dei provider di webmail regionali come abv.bg, mail.ru, inbox.lv e UKR.net.

Infine, TAG ha anche dettagliato le attività di un gruppo con sede negli Emirati Arabi Uniti e che ha collegamenti con gli sviluppatori originali di un trojan per l’accesso remoto chiamato njRAT (alias H-Worm o Houdini).

Gli attacchi di phishing, come già scoperto da Amnesty International nel 2018, prevedono l’utilizzo di esche per la reimpostazione della password per rubare le credenziali a obiettivi di organizzazioni governative, educative e politiche in Medio Oriente e Nord Africa.

Dopo la compromissione dell’account, entrambi i cyber criminali hanno un modello di persistenza che prevede la concessione di un token OAuth a un’applicazione di posta elettronica legittima come Thunderbird, la generazione di un’App Password per accedere all’account tramite IMAP o il collegamento dell’account Gmail della vittima a un account di proprietà dell’avversario su un provider di posta di terze parti.

Le scoperte arrivano una settimana dopo che Google TAG ha rivelato i dettagli di una società italiana di spyware chiamata RCS Lab, il cui strumento di hacking “Hermit” è stato utilizzato per colpire utenti Android e iOS in Italia e Kazakistan.