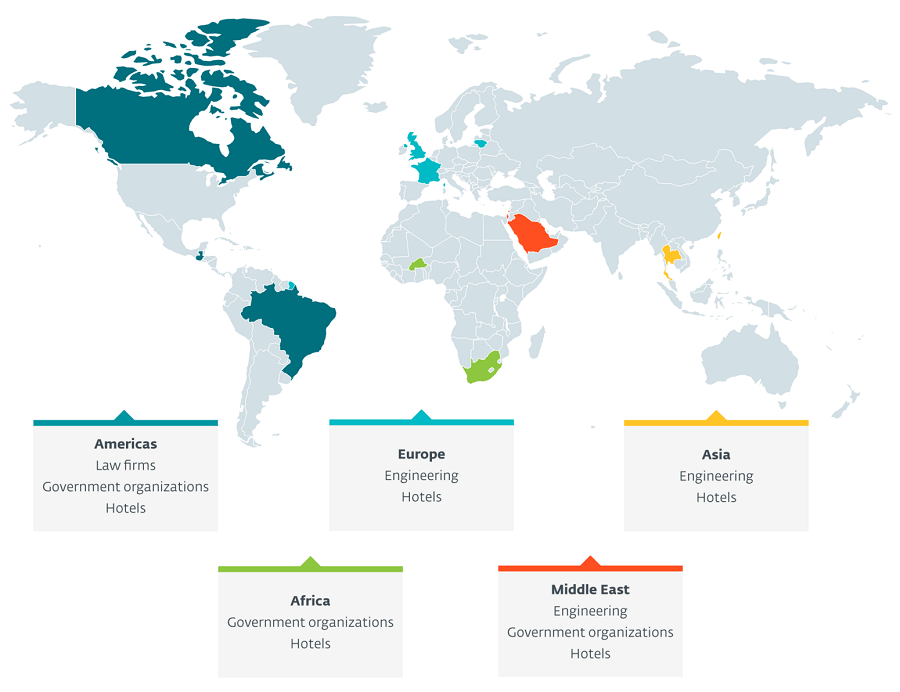

I Ricercatori di ESET, leader globale nel mercato della cybersecurity, hanno scoperto un nuovo gruppo di cyberspionaggio che attacca principalmente gli hotel di tutto il mondo, ma anche enti governativi, organizzazioni internazionali, società di ingegneria e studi legali. ESET ha denominato questo gruppo FamousSparrow e ritiene che sia attivo almeno dal 2019. Le vittime di FamousSparrow sono state collocate in Europa (Francia, Lituania, Regno Unito), Medio Oriente (Israele, Arabia Saudita), Americhe (Brasile, Canada, Guatemala), Asia (Taiwan) e Africa (Burkina Faso). Il targeting suggerisce che l’intento di FamousSparrow sia proprio il cyberspionaggio.

Esaminando i dati di telemetria, ESET Research ha scoperto che FamousSparrow ha sfruttato le vulnerabilità di Microsoft Exchange note come ProxyLogon, già segnalate da ESET nel marzo 2021. Questa vulnerabilità di esecuzione di codice in modalità remota è stata utilizzata da più di 10 gruppi APT per prendere il controllo dei server di posta elettronica di Exchange in tutto il mondo.

Secondo la telemetria di ESET, FamousSparrow ha iniziato a sfruttare il bug il 3 marzo 2021, il giorno successivo al rilascio delle patch, il che significa che si tratta di un altro gruppo APT che ha potuto sfruttare le vulnerabilità ProxyLogon nel marzo 2021. “Questo è un altro campanello d’allarme che ci ricorda che è fondamentale applicare rapidamente le patch alle applicazioni connesse a Internet o, se ciò non è possibile, di evitarne la messa in rete”, commenta Matthieu Faou, ricercatore di ESET che con il collega Tahseen Bin Taj ha scoperto FamousSparrow.

“FamousSparrow è attualmente l’unico utilizzatore della backdoor personalizzata che abbiamo scoperto durante l’indagine e che abbiamo chiamato SparrowDoor. Il gruppo utilizza anche due versioni personalizzate di Mimikatz. La presenza di uno qualsiasi di questi tools malevoli personalizzati potrebbe essere utilizzata per collegare gli attacchi a FamousSparrow”, spiega il ricercatore di ESET Tahseen Bin Taj.

Anche se ESET Research considera FamousSparrow un’entità a se stante, ci sono alcune connessioni con altri gruppi APT conosciuti. In un caso, gli aggressori hanno distribuito una variante di Motnug, un uploader utilizzato da SparklingGoblin. In un altro caso, una macchina compromessa da FamousSparrow stava anche eseguendo Metasploit con cdn.kkxx888666[.]com come command and control server, un dominio legato a un gruppo noto come DRDControl.