Dall’introduzione della prima password nel Compatible Time-Sharing System al MIT nel 1961, le persone sono state consapevoli della sicurezza delle informazioni. L’autenticazione a più fattori (MFA) è entrata in scena anni dopo, nel 1986, con i primi token RSA, e recentemente ha visto un’adozione più diffusa anche in ambito consumer. Secondo il report annuale State of the Auth di DUO, azienda specializzata in autenticazione digitale MFA, il 78% degli intervistati ha usato l’autenticazione a due/più fattori (2FA/MFA) nel 2021, rispetto al solo 28% del 2017. Mentre molte aziende come Duo e RSA hanno contribuito a rendere l’MFA più onnipresente e facile da utilizzare, i cybercriminali non si sono persi d’animo, scegliendo di prendere di mira l’MFA e cercando modi per bypassarla con kit di phishing in costante evoluzione.

Evoluzione dei kit di phishing MFA

I kit di phishing sono software sviluppati per aiutare gli autori delle minacce a raccogliere le credenziali e a monetizzarle rapidamente. Spesso installati su un server dedicato di proprietà del cybercriminale o implementati di nascosto su un server compromesso di proprietà di un utente poco fortunato, molti di questi kit possono essere acquistati al costo di un caffè. I ricercatori di Proofpoint hanno osservato numerosi kit di phishing MFA, che vanno da semplici kit open-source con codice leggibile dall’uomo e funzionalità senza pretese, fino a kit sofisticati con numerosi livelli di offuscamento e moduli integrati che permettono di rubare nomi utente, password, token MFA, numeri di previdenza sociale e di carte di credito. Questi kit utilizzano le stesse tecniche di raccolta di credenziali dei kit tradizionali che rubano solo username e password.

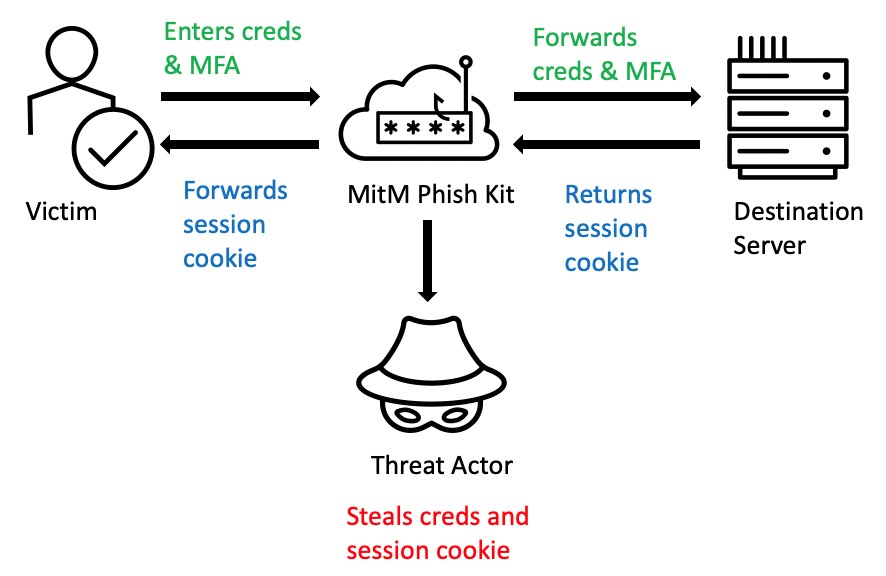

Negli ultimi anni, i ricercatori di Proofpoint hanno osservato l’emergere di un nuovo tipo di kit che non si basa sulla ricreazione di un sito web di destinazione, ma utilizza un reverse proxy trasparente per presentare alla vittima il sito web effettivo. Le pagine web moderne sono dinamiche e cambiano frequentemente. Pertanto, presentare il sito reale invece di una semplice copia migliora notevolmente l’illusione di essere collegati in modo sicuro. Un altro vantaggio del reverse proxy è che permette all’autore della minaccia di effettuare un attacco man-in-the-middle (MitM) a una sessione e catturare non solo nomi utente e password in tempo reale, ma anche i cookie di sessione.